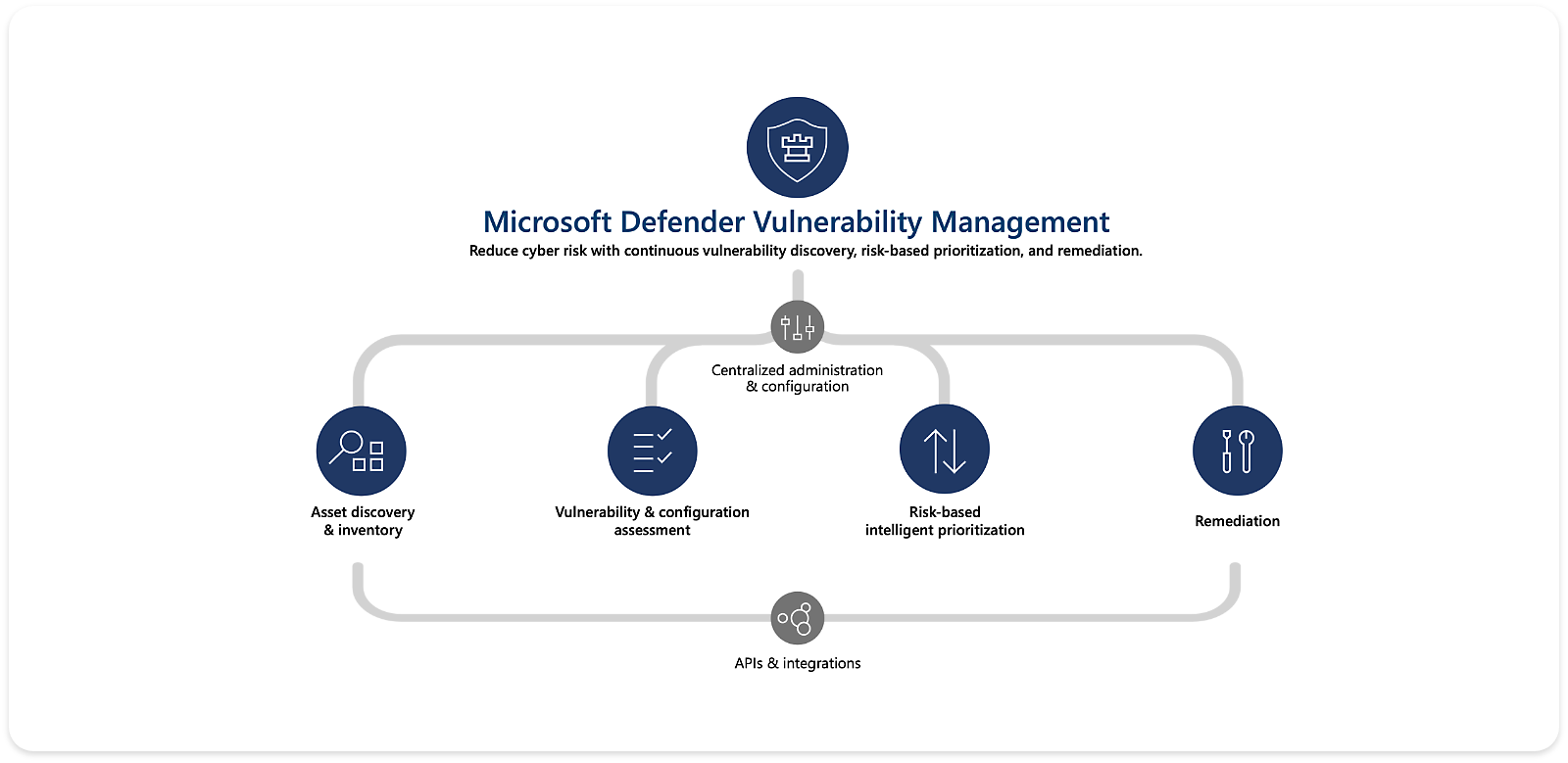

Microsoft Defender Vulnerability Management

Réduisez les menaces pour la cybersécurité grâce à une approche basée sur le risque de la gestion des vulnérabilités.

Expansion de Defender Vulnerability Management

Defender Vulnerability Management est désormais disponible en tant qu’offre autonome pour un plus grand nombre de clients et de cas d’usage. Elle complète votre solution de détection et de réponse de point de terminaison (PEPT) et a été développée pour inclure des évaluations des vulnérabilités des conteneurs.

Gestion des vulnérabilités en fonction des risques

Réduisez les risques en évaluant continuellement les vulnérabilités, en identifiant les priorités sur la base du risque et en apportant les corrections utiles.

Découvrez et surveillez continuellement les ressources

Éliminez les analyses récurrentes grâce à la surveillance et à la génération d’alertes en continu. Détectez les risques même lorsque les points de terminaison ne sont pas connectés au réseau de l’entreprise.

Concentrez-vous sur l’essentiel

Gérez en priorité les principales vulnérabilités identifiées sur vos ressources les plus critiques grâce à la veille des menaces Microsoft, aux probabilités de violation et aux informations sur le contexte opérationnel.

Suivez et atténuez les risques aisément

Faites le lien entre les équipes en charge de la sécurité et des TI. Accédez à des recommandations contextuelles robustes, des workflows intégrés et des fonctionnalités de blocage des applications qui vous aident à corriger facilement les vulnérabilités et appliquer une protection plus vite.

Profitez d’une couverture globale

Utilisez des analyses avec ou sans agent sur les charges de travail dans le cloud, les serveurs, les conteneurs et les points de terminaison avec prise en charge de Windows, de Linux, de macOS, d’iOS et d’Android.

Prenez de l’avance sur cybermenaces

Découvrez les principaux risques auxquels sont confrontées les organisations dans l’ensemble des points de terminaison et charges de travail cloud, classez-les par ordre de priorité et corrigez-les en continu.

Fonctionnalités clés

Grâce à Defender Vulnerability Management, réduisez les risques pour votre organisation dans le cadre d’une approche proactive.

Découvrez les vulnérabilités en temps réel

Détectez les risques au niveau de l’ensemble des points de terminaison managés et non managés à l’aide de modules intégrés et de scanneurs sans agent, même si les appareils ne sont pas connectés au réseau de l’entreprise.

Réduisez le risque en l’évaluant continuellement

Éliminez les analyses périodiques et inventoriez les appareils, applications logicielles, certificats numériques, extensions de navigateur et évaluations de microprogramme au niveau des entités.

Consultez des recommandations de sécurité classées par priorité

Concentrez vos efforts sur les cybermenaces qui présentent le risque le plus élevé grâce aux recommandations issues de plusieurs flux de sécurité, classées par priorité dans une vue unique.

Blocage des applications vulnérables

Bloquez proactivement les versions vulnérables connues des applications ou informez les utilisateurs à l’aide d’alertes de bureau personnalisées.

Correction aisée des vulnérabilités et suivi des progrès

Connectez les équipes à l’aide de workflows prédéfinis et d’intégrations. Suivez les progrès et les tendances en temps réel grâce au suivi des corrections et aux rapports sur les appareils.

Évaluations des vulnérabilités dans les charges de travail dans le cloud

Analysez les vulnérabilités avec ou sans agent et profitez d’une agilité accrue et d’une protection globale des charges de travail.

Plateforme unifiée d’opérations de sécurité

Sécurisez votre infrastructure numérique avec la seule plateforme d’opérations de sécurité (SecOps) qui unifie toutes les fonctionnalités de détection et de réponse étendues (XDR) et de gestion des informations et des événements de sécurité (SIEM).

Portail unifié

Détectez et neutralisez les cybermenaces en temps quasi réel et rationalisez les enquêtes et les réponses.

Microsoft Defender XDR

Gagnez en sécurité unifiée et en visibilité sur vos clouds, vos plateformes et vos points de terminaison.

Microsoft Sentinel

Agrégez les données de sécurité et corrélez les alertes issues de sources variées grâce à un système SIEM natif du cloud.

Commencer

Bénéficiez d’une protection proactive sur différents domaines, notamment les points de terminaison, les serveurs et les charges de travail dans le cloud avec Defender Vulnerability Management.

Plans de Gestion des vulnérabilités

- Pour les clients de Microsoft Defender for Endpoint Plan 2 : Améliorez de manière transparente votre programme de Gestion des vulnérabilités – sans avoir besoin d’agents supplémentaires – en utilisant le module complémentaire de Defender Vulnerability Management.

- Pour les clients de Microsoft Defender pour le cloud : Obtenez une Gestion des vulnérabilités sans agent pour les serveurs, les conteneurs et les registres de conteneurs avec Defender Vulnerability Management, intégrée de manière native à Defender pour le Cloud.

- Pour les autres clients : Complétez votre solution PEPT existante avec l’offre autonome de Defender Vulnerability Management.

Produits connexes

Utilisez les meilleurs produits de leur catégorie de Sécurité Microsoft pour prévenir et détecter les cyberattaques.

Microsoft Defender for Endpoint

Bénéficiez d’une sécurité de point de terminaison de pointe pour arrêter rapidement les cyberattaques et mettre à l’échelle vos ressources de sécurité.

Niveau de sécurité Microsoft

Bénéficiez d’une visibilité, d’informations et de conseils intelligents pour renforcer votre position en matière de sécurité.

Microsoft Defender pour le cloud

Détectez et réagissez aux cybermenaces en temps réel pour protéger vos charges de travail multicloud, hybride et locale.

Microsoft Defender Threat Intelligence

Aidez à protéger votre organisation contre les adversaires modernes et les cyber-menaces telles que les ransomwares.

Documentation et dernières informations

Documentation

Découvrez chaque fonctionnalité en profondeur et la façon dont elle peut vous aider à protéger votre organisation.

Téléchargez la présentation de la solution

Découvrez comment Defender Vulnerability Management vous aide à identifier, évaluer et corriger les risques.

Dernières informations

Apprenez-en davantage sur les dernières innovations de Microsoft en matière de gestion des vulnérabilités.

Protégez l’ensemble de votre organisation

Profitez d’un futur plus sécurisé. Découvrez les offres de sécurité disponibles dès aujourd’hui.

Suivez Microsoft