Dans le vaste univers d’Internet, certains lieux mythiques suscitent à la fois curiosité et inquiétude. Parmi eux, le « Cyberbunker » représente une énigme captivante. Cet article plonge dans les abysses de cette infrastructure clandestine, prétendument à l’épreuve des bombes, qui a hébergé des activités allant des marchés noirs en ligne jusqu’aux services de communication anonymes. Découvrez comment ce bunker, dissimulé en Europe, a opéré à la frontière floue de la légalité et explorez les implications de telles cachettes dans le paysage global de la cybersécurité.

Exploration du Cyberbunker : Un refuge souterrain pour les données

Le Concept du Cyberbunker

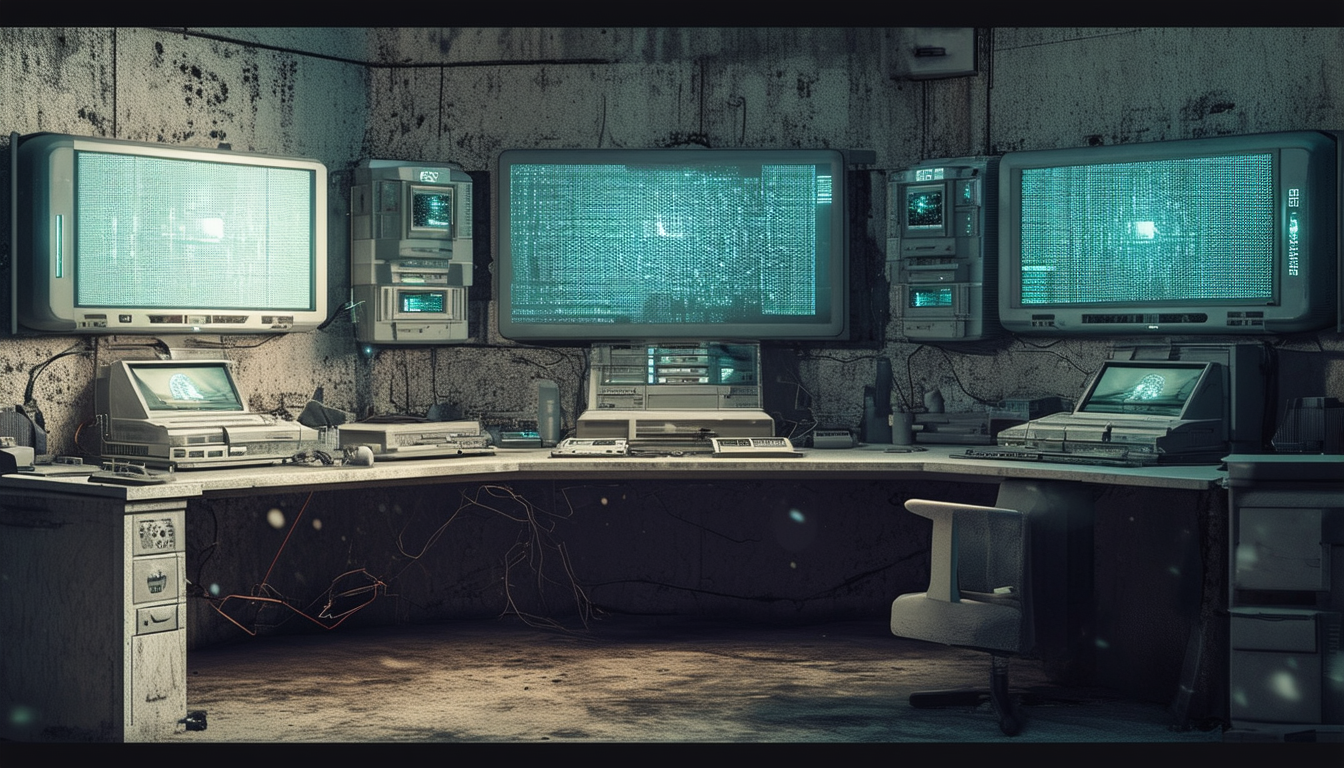

Le Cyberbunker est un phénomène qui a capté l’attention des experts en sécurité informatique du monde entier. Originellement conçu comme un abri antiatomique durant la Guerre Froide, ce type de structure a été reconvertis en centres de données hautement sécurisés. Ces bunkers souterrains sont équipés pour résister à des attaques physiques et cybernétiques, faisant d’eux des sanctuaires presque impénétrables pour l’hébergement de données sensibles.

L’Architecture de Sécurité d’un Cyberbunker

Les Cyberbunkers tirent parti de leur construction robuste pour offrir une protection optimale. Les murs, souvent en béton armé ou en acier, sont conçus pour résister à des explosions et à des attaques de grande envergure. À cela s’ajoute une série de mesures de sécurité cybernétiques : pare-feu avancés, systèmes de détection et de prévention des intrusions, et des protocoles de cryptage de données stricts. Ce niveau de sécurité est complété par des procédures de contrôle d’accès rigoureuses, incluant la biométrie et les cartes d’accès sécurisées.

Les Avantages du Stockage de Données en Cyberbunker

- Confidentialité et sécurité : Les Cyberbunkers offrent un niveau de sécurité et de confidentialité que peu d’autres installations peuvent égaler. Les risques de cyberattaques ou de fuites d’informations sont considérablement réduits.

- Continuité des opérations : Conçus pour être autonome, un Cyberbunker assure la continuité des opérations même en cas de panne énergétique ou de catastrophe naturelle.

- Compliance réglementaire : Pour les entreprises soumises à des réglementations strictes sur la protection des données, les Cyberbunkers peuvent aider à respecter ces exigences en offrant un environnement de stockage extrêmement sécurisé.

Études de Cas et Utilisation

De nombreuses organisations gouvernementales et entreprises privées sécurisent leurs données et infrastructures critiques dans des Cyberbunkers. Par exemple, des centres de données gouvernementaux ont été établis dans d’anciens bunkers pour garantir la sécurité des informations sensibles et assurer le fonctionnement des services essentiels en toutes circonstances. De même, dans le secteur privé, des entreprises investissent dans ces structures pour protéger leur propriété intellectuelle et les données clients contre les vols informatiques et les destructions physiques accidentelles ou intentionnelles.

Challenges et Considérations Futures

Malgré leurs nombreux avantages, les Cyberbunkers ne sont pas dénués de défis. Le coût initial de transformation et de maintenance d’un bunker en centre de données reste élevé. De plus, la localisation souvent isolée des bunkers peut poser des problèmes logistiques, notamment en termes de connectivité réseau et de temps de réponse. Néanmoins, avec l’avancée des technologies et l’augmentation des menaces cybernétiques, l’intérêt pour les Cyberbunkers est susceptible de croître, évoluant avec les nouvelles exigences de sécurité et technologiques.

Vous aimerez aussi cet article:

Services et activités illégales hébergées dans le Cyberbunker

L’histoire et l’opération du Cyberbunker

Inauguré dans les années 90 en Allemagne, le Cyberbunker, situé dans un ancien bunker de l’OTAN, est devenu célèbre pour héberger une multitude de services web. Son nom provient de sa capacité à résister à une attaque nucléaire, offrant ainsi une protection physique quasiment impénétrable pour les serveurs qu’il abritait.

L’attrait principal de Cyberbunker résidait dans sa politique de confidentialité stricte. Le centre de données promettait de maintenir l’anonymat des clients et affirmait n’exclure aucun type de contenu, à condition que celui-ci ne concerne ni la pornographie enfantine ni le terrorisme. Cette politique a inévitablement attiré des activités à la limite de la légalité, voire illégales.

Types de services et contenus hébergés

Le Cyberbunker a hébergé une variété de services au cours de ses années d’activité. Parmi eux, on retrouvait des sites de vente de drogues, des marchés noirs d’armes, des plateformes de jeux d’argent illégaux et des sites proposant des médicaments sans ordonnance. En plus de ces services explicitement illégaux, le bunker hébergeait également des serveurs pour des organisations qui cherchaient à éviter la surveillance gouvernementale ou à préserver la confidentialité de leurs données sensibles.

- Sites de vente de stupéfiants

- Marchés d’armes clandestins

- Casinos en ligne non régulés

- Pharmacies en ligne illégales

- Serveurs de communication cryptée

Les implications légales et les interventions des forces de l’ordre

La nature des activités de Cyberbunker a finalement conduit à plusieurs enquêtes par des agences de sécurité européennes. Des questions juridiques complexes concernant la juridiction et la responsabilité du contenu hébergé ont été soulevées, étant donné que le serveur fonctionnait dans une zone grise légale.

En septembre 2019, une opération d’envergure a été menée par la police allemande, qui a abouti à l’arrestation des opérateurs du bunker. Cette intervention a été précédée de plusieurs années de surveillance et d’enquêtes approfondies, coordonnées avec diverses agences internationales. L’opération a révélé l’ampleur des activités illégales soutenues par les infrastructures de Cyberbunker.

Les arrestations ont mis en avant le défi constant auquel sont confrontées les autorités pour réguler les activités Internet hébergées dans des installations hautement sécurisées et souvent opaques.

Impact et répercussions sur la communauté de cybersécurité

L’affaire Cyberbunker a suscité un vaste débat sur l’éthique de l’hébergement web et la responsabilité des hébergeurs en matière de contenu illégal. De plus, elle a souligné l’importance d’un cadre légal clair pour les opérations de centres de données, surtout dans les cas où la confidentialité peut être exploitée à des fins criminelles.

Ce cas a également encouragé les entreprises de cybersécurité à développer de nouvelles méthodes et outils pour mieux surveiller et gérer le contenu hébergé, afin de prévenir l’utilisation abusive de leurs services. La coopération internationale et les échanges d’informations entre les différentes agences de sécurité ont été renforcés pour combattre efficacement la cybercriminalité.

Le démantèlement du Cyberbunker continue de servir d’exemple dans le domaine de la cybersécurité, illustrant les défis et les nécessités d’une vigilance constante dans la gestion des infrastructures critiques.

Vous aimerez aussi cet article:

Mesures de sécurité et anonymat: Protection contre les cyberattaques

Origines et Fondamentaux du Cyberbunker

Le terme « Cyberbunker » fait référence à des infrastructures sécurisées et souvent souterraines utilisées pour héberger des serveurs web. Ces bunkers sont conçus pour offrir une très haute résistance aux divers types d’attaques physiques ou numériques. Cette section explore la manière dont ces bunkers sont structurés et les principes de base de leur fonctionnement en matière de cybersécurité.

Stratégies de Sécurité dans un Cyberbunker

La protection physique des données commence par des mesures de sécurité strictes telles que des portes blindées, des murs résistants aux explosions et une surveillance constante. En parallèle, la défense numérique est assurée par des pare-feu de pointe, des systèmes de détection et de prévention des intrusions ainsi que par des protocoles d’authentification robustes. Des stratégies spécifiques incluent aussi le cloisonnement des réseaux internes et l’encryption complète des données stockées.

Préservation de l’Anonymat et Confidentialité

Dans un monde où la surveillance en ligne est omniprésente, maintenir l’anonymat est crucial pour de nombreux opérateurs de Cyberbunkers. Les méthodes employées pour garantir l’anonymat incluent l’utilisation de réseaux privés virtuels (VPN), des services onion comme Tor, et des techniques de brouillage des adresses IP. De plus, des politiques strictes de non-conservation des logs sont souvent mises en place pour ne laisser aucune trace numérique susceptible d’être exploitée ultérieurement.

Protection contre les Attaques DDoS

Les cyberattaques de type DDoS (Distributed Denial of Service) constituent une menace majeure pour les infrastructures comme les Cyberbunkers. Des mesures préventives incluent la mise en place de systèmes de mitigation des DDoS, capables d’absorber et de filtrer le trafic malveillant pour maintenir les opérations en ligne. Ceci est souvent complété par une redondance du réseau et une capacité de bande passante surdimensionnée pour gérer les pics de trafic inattendus.

Mises à jour Régulières et Gestion des Patchs

Une maintenance régulière et la mise à jour des systèmes sont essentielles pour se prémunir contre les vulnérabilités récemment découvertes. Il est crucial que toutes les composantes logicielles du Cyberbunker soient régulièrement inspectées et mises à jour. Cela inclut les systèmes d’exploitation, les applications et tous les outils de sécurité en réseau. Une politique stricte de patch management est souvent en place pour garantir une réponse rapide en cas de détection d’une nouvelle vulnérabilité.

Formations Continues et Sensibilisation

Outre les aspects techniques, les humains restent souvent le maillon faible en matière de sécurité informatique. Les opérateurs de Cyberbunkers investissent régulièrement dans la formation de leur personnel sur les meilleures pratiques de cybersécurité. Ces formations peuvent inclure des simulations d’attaques phishing, la reconnaissance des tentatives d’ingénierie sociale et les procédures à suivre en cas d’incident de sécurité.

Par ailleurs, la sensibilisation continue aux nouvelles menaces et aux techniques de hacking avancées est essentielle pour rester un pas en avant face aux cybercriminels.

Planification d’Urgence et Réponses aux Incidents

Lorsqu’une violation de la sécurité survient, une réponse rapide et efficace est cruciale. Pour ce faire, des plans d’urgence détaillés sont préparés et régulièrement mis à jour. Ces plans incluent des procédures de containment, d’éradication de la menace, de récupération des données et de notification aux parties affectées. Une coordination étroite avec les autorités légales et les autres organisations concernées est également prévue pour une gestion complète des incidents.

Vous aimerez aussi cet article:

Impact et conséquences légales de l’exploitation des bunkers cybernétiques

Contexte et Définition du Cyberbunker

Les installations nommées « Cyberbunkers » font référence à des centres de données sécurisés, souvent situés dans d’anciens bunkers militaires ou d’autres structures similaires, renforcées et isolées. Ces lieux sont choisis pour leur capacité à résister à des attaques physiques et pour leur infrastructure hautement protégée, ce qui en fait des espaces privilégiés pour héberger des serveurs et des équipements informatiques critiques.

Aspects Juridiques Liés à l’Exploitation des Cyberbunkers

L’exploitation de cyberbunkers soulève plusieurs questions juridiques, notamment en matière de conformité aux lois nationales et internationales. La régulation de ces espaces est souvent complexe car ils peuvent héberger une multitude d’activités, allant de l’hébergement de sites web légitimes à des opérations potentiellement illégales telles que le stockage de contenu piraté, la gestion de botnets ou le minage illégal de cryptomonnaies.

Implications en Matière de Sécurité et de Confidentialité

Les cyberbunkers, de par leur nature sécurisée, attirent des organisations qui cherchent à protéger leurs données contre des attaques cybernétiques. Toutefois, cette même sécurité peut également servir à masquer des activités illégales. La difficulté pour les autorités de pénétrer ces lieux, combinée à la protection juridique souvent robuste de la confidentialité des données, crée un environnement où la surveillance réglementaire est compliquée.

Impact sur la Cybercriminalité

Le rôle des cyberbunkers dans la cybercriminalité est ambigu. D’une part, ils fournissent une infrastructure résiliente pouvant être utilisée pour renforcer la sécurité des informations. D’autre part, ils peuvent aussi être exploités par des cybercriminels pour orchestrer des attaques, stocker des données volées ou lancer des opérations de ransomware à grande échelle. L’impact de tels centres sur la propagation de la cybercriminalité est un sujet de préoccupation croissante pour les gouvernements et les organismes de sécurité internationaux.

Conséquences Légales et Réglementaires

Face à ces défis, les autorités légales et réglementaires ont commencé à développer des cadres spécifiques pour mieux contrôler et surveiller les activités hébergées dans les cyberbunkers. Cela inclut l’élaboration de lois nécessitant une meilleure transparence des opérations et la collaboration avec les fournisseurs de services Internet. En outre, en cas de découverte d’activités illégales, les opérateurs de ces bunkers peuvent faire face à des actions légales sévères, allant des amendes substantielles aux peines de prison, selon la gravité et la nature des infractions commises.

Évolution Future et Enjeux

L’évolution des cyberbunkers continue de poser des défis significatifs pour la cybersécurité mondiale. Alors que la technologie et les stratégies de cyberdéfense évoluent, il est primordial que les cadres réglementaires et légaux s’adaptent pour assurer une gestion efficace de ces infrastructures. Cela nécessitera une coopération internationale accrue et une compréhension approfondie des technologies impliquées, ainsi que des activités hébergées dans ces lieux fortifiés.